ConquerorXXX

Forum Guru

- Joined

- Apr 19, 2017

- Posts

- 5,954

- Reaction

- 4,681

- Points

- 1,881

Introduction: Para lang ito sa mga advanced users

Requirement:

Credits : sa mga nauna at gwapong nag post tulad ko.

Ano ang SoftEther?

-Ang SoftEther VPN ay isa sa pinaka-makapangyarihang at madaling gamitin na multi-protocol VPN software sa mundo, na ginawa ng mga magagandang tao sa University of Tsukuba, Japan. Ito ay tumatakbo sa Windows, Linux, Mac, FreeBSD at Solaris at libre at open-source. Maaari mong gamitin ang SoftEther para sa anumang personal o komersyal na paggamit nang walang bayad.

Step 1: Create a Virtual Server

Step 2: Update your Server Software

Step 3: Download SoftEther

You do not have permission to view the full content of this post. Log in or register now.

Here's how to do it using lynx:

Now using the command below browse the SoftEther download webpage:

Note: Kadalasan dito kayo magkakamali

Ang pahinang ito ay naglalaman ng lahat ng mga bersyon ng SoftEther na magagamit. Piliin kung aling bersyon ang gusto mo (sa tutorial na ito ginagamit namin ang v2.00-9387-rtm-2013.09.16) at pagkatapos ay pindutin ang Enter upang pumunta sa link. Ngayon piliin ang Linux at sa susunod na pahina pumili ng SoftEther VPN Server. Depende sa iyong arkitektura ng hardware ng server, pumili ng isang pakete; ang 32bit - Intel x86 at 64bit - Intel x64 o AMD64 gumagana para sa DigitalOcean 32bit o 64bit droplets. Sa wakas i-download ang tar file mula sa susunod na pahina sa pamamagitan ng pagpindot sa "D" key sa link, at piliin ang "I-save sa disk" kapag tinanong ng Lynx. Pagkatapos na mai-save ang file, maaari naming pindutin ang "Q" upang umalis sa Lynx at magpatuloy sa pag-install.

Step 4: Install and Configure SoftEther

Ngayon ay kailangan nating kunin ang pakete na natanggap namin mula sa pahina ng pag-download ng SoftEther at itala ito. Ang pakete na ginamit sa tutorial na ito ay pinangalanan na softether-vpnserver-v2.00-9387-rtm-2013.09.16-linux-x86-32bit.tar.gz upang kunin namin ito gamit ang utos sa ibaba:

Pagkatapos na i-extract ito, isang direktoryo na pinangalanang vpnserver ay malilikha sa folder ng nagtatrabaho. Upang makapagtipon ng SoftEther, dapat na mai-install ang mga sumusunod na tool at pakete sa iyong server:

gumawa, gccbinutils (gcc), libc (glibc), zlib, openssl, readline, at ncurses

Tiyaking naka-install ang mga ito. Maaari mong i-install ang lahat ng mga pakete na kinakailangan upang bumuo ng SoftEther gamit ang command sa ibaba:

Ngayon na mayroon kaming lahat ng kinakailangang mga pakete na naka-install, maaari naming itala SoftEther gamit ang sumusunod na command:

Una "cd" sa direktoryo ng vpnserver:

At ngayon e run "make" upang ipunin ang SoftEther sa isang maipapatupad na file:

Hinihiling ka ng SoftEther na basahin at sumang-ayon sa Kasunduan sa Lisensya nito. Piliin ang 1 upang basahin ang kasunduan, muli upang kumpirmahin ang nabasa, at sa wakas ay sumang-ayon sa Kasunduan sa Lisensya.

Ang SoftEther ay pinagsama na ngayon at ginawa sa mga executable file (vpnserver at vpncmd). Kung nabigo ang proseso, suriin kung mayroon kang naka-install na mga pakete na kinakailangan.

Ngayon na ang SoftEther ay pinagsama-sama maaari naming ilipat ang vpnserver direktoryo sa ibang lugar, dito ilipat namin ito sa usr / lokal:

note: huwag mong e copy paste ng diritso : isa isahin mo ang mga code.

At pagkatapos ay baguhin ang mga pahintulot ng mga file upang maprotektahan ang mga ito:

Kung gusto mo ang SoftEther upang magsimula bilang isang serbisyo sa startup lumikha ng isang file na may pangalang vpnserver sa /etc/init.d na direktoryo at baguhin ito sa mga sumusunod:

Gagawa ka at e open ang file gamit ang vi or nano:

At idikit ang sumusunod sa file:

Panghuli i-save at isara ang file sa pamamagitan ng pagpindot sa esc at pag-type: wq upang isara ang puwersa.

Kailangan naming gumawa ng direktoryo sa / var / lock / subsys kung wala ang isa:

Ngayon baguhin ang pahintulot para sa startup script at simulan ang vpnserver gamit ang command sa ibaba:

Gamitin ang command sa ibaba upang patakbuhin ito sa startup:

Ang SoftEther VPN Server ay na-install na ngayon at isinaayos upang tumakbo sa startup. Sa wakas, kailangan nating suriin kung gumagana ang VPN server:

Ngayon pindutin ang 3 upang piliin ang Paggamit ng Mga Tool ng VPN at i-type ang:

Kung pumasa ang lahat ng mga tsek, ang iyong server ay handa na maging isang SoftEther VPN server at maaari kang magpatuloy sa susunod na hakbang. I-type ang "exit" upang lumabas sa Mga Tool ng VPN.

Mayroong dalawang mga paraan upang i-configure ang SoftEther VPN server: maaari mong gamitin ang manager ng server na nakabatay sa Windows upang pamahalaan at i-configure ang anumang bilang ng mga SoftEther VPN server mula sa malayo; o gamitin ang built-in na vpncmd tool upang i-configure ang iyong mga server.

Maaari mong i-download ang SoftEther Server Manager para sa Windows gamit ang kanilang website at gawin ang pagsasaayos gamit ang GUI na nagbibigay ito, na isang mas mainam na paraan kung ikaw ay gumagamit ng Windows.

Dito ginagamit namin ang vpncmd upang i-configure ang aming VPN server.

Step 5: Change Admin Password

Ngayon na mayroon kang SoftEther VPN server na naka-install, kailangan mong magtalaga ng isang administrator password upang magamit sa SoftEther. Magagawa mo ito gamit ang vpncmd na tool ng pamamahala ng command line na SoftEther:

Pindutin ang 1 upang piliin ang "Pamamahala ng VPN Server o VPN Bridge", pagkatapos ay pindutin ang Enter nang walang anumang pag-type upang kumonekta sa localhost server, at muling pindutin ang Enter nang walang inputting anumang bagay upang kumonekta sa server sa pamamagitan ng admin mode na mode.

Pagkatapos ay gamitin ang utos sa ibaba upang baguhin ang admin password:

Step 6: Create A Virtual Hub

o gumamit ng SoftEther dapat munang lumikha kami ng isang Virtual Hub. Dito bilang isang halimbawa lumikha kami ng hub na pinangalanang VPN, upang magawa na ipasok ang utos sa ibaba sa tool na vpncmd:

Susunod ay hihilingin sa iyo na magpasok ng isang administrator password para sa hub. Gagamitin ang password na ito sa tuwing hindi ka naka-log in bilang mode ng admin ng server, at nais mong pamahalaan ang partikular na hub na iyon.

Ngayon piliin ang Virtual Hub na nilikha mo gamit ang command na ito:

Step 7: Enable SecureNAT

Mayroong dalawang paraan ng pagkonekta sa iyong mga hubs sa network ng server: gamit ang isang koneksyon sa Lokal na Bridge o paggamit ng function na SecureNAT.

Maaari mong gamitin ang bawat isa nang hiwalay, ngunit ang paggamit ng dalawang magkasama ay magiging sanhi ng mga problema.

Narito ginagamit namin ang SecureNAT, na napakadaling i-setup at gumagana nang maayos sa karamihan ng mga sitwasyon. Maaari mo ring gamitin ang Local Bridge, ngunit kailangan mong i-install at i-configure din ang isang DHCP Server.

Ang SecureNAT ay isang kumbinasyon ng function ng Virtual Nat at DHCP Server. Maaari mong paganahin ang SecureNAT gamit ang utos sa ibaba:

Step 8: Create and Manage Users

Ngayon mayroon kaming lumikha ng mga gumagamit para sa aming Virtual Hub upang magamit ang VPN. Maaari kaming lumikha ng mga gumagamit para sa aming Virtual Hub gamit ang command UserCreate at tingnan ang listahan ng mga kasalukuyang gumagamit ng UserList. Maaaring idagdag ang mga user sa mga grupo at maaaring magkaroon ng iba't ibang uri ng mga mode ng pagpapatunay (kabilang ang: Password, Certificate, RADIUS, NTLM, atbp.).

Sa pamamagitan ng paggamit ng command UserCreate lumikha kami ng isang user na may pangalang "test":

test - example .. pwedi niyong palitan

Ang default na uri ng pagpapatunay ay Password ngunit maaari naming baguhin ito sa ibang uri gamit ang mga utos sa ibaba:

UserNTLMSet for NT Domain Authentication

UserPasswordSet for Password Authentication

UserAnonymousSet for Anonymous Authentication

UserRadiusSet for RADIUS Authentication

UserCertSet for Individual Certificate Authentication

UserSignedSet for Signed Certificate Authentication

In this tutorial we use Password as the user authentication mode for our test user, so using this command set a password for user test:

Step 9: Setup L2TP/IPSec

Upang paganahin ang server ng L2TP / IPsec VPN maaari mong gamitin ang utos sa ibaba:

Matapos ipasok ang command na ito, hihilingin sa iyo na i-configure ang mga function ng L2TP server:

Paganahin ang L2TP sa paglipas ng IPsec Server Function: Piliin ang oo upang paganahin ang L2TP VPN sa IPSec gamit ang pre-shared key encryption. Ngayon ay maaari kang gumawa ng mga koneksyon ng VPN sa server na ito gamit ang mga aparatong iPhone, Android, Windows, at Mac OS X.

Paganahin ang Raw L2TP Server Function: Ito ay magbibigay-daan sa L2TP VPN para sa mga kliyente na walang IPSec encryption.

Paganahin ang EtherIP / L2TPv3 sa paglipas ng IPsec Server Function: Ang mga router na katugma sa EtherIP / L2TPv3 sa IPsec ay maaaring kumonekta sa server na ito sa pamamagitan ng pagpapagana sa function na ito.

Pre Shared Key para sa IPsec: Magpasok ng pre-shared key upang gamitin sa L2TP VPN.

Default na Virtual HUB sa isang kaso ng pag-omit sa HUB sa Username: Dapat tukuyin ng mga user ang Virtual Hub na sinisikap nilang kumonekta sa pamamagitan ng paggamit ng Username @ TargetHubName bilang kanilang username kapag kumokonekta. Tinutukoy ng pagpipiliang ito kung aling Virtual Hub ang gagamitin kung ang gumagamit ay hindi nagbibigay ng naturang impormasyon. Sa aming kaso ipasok ang VPN.

Step 10: Setup SSTP/OpenVPN

Maaaring i-clone ng SoftEther ang mga pag-andar ng Microsoft SSTP VPN Server at OpenVPN Server. Ngunit bago namin paganahin ang mga ito kailangan naming bumuo ng isang self-sign sertipiko ng SSL para sa aming server. Maaari mong gamitin ang openssl o sariling command ng SoftEther upang makabuo ng isang sertipiko ng SSL.

Narito ginagamit namin ang SoftEther's ServerCertRegenerate na utos upang bumuo at magrehistro ng self-sign na SSL certificate para sa aming server. Ang argumento na ipinasa sa command ay CN (Common Name), at dapat itakda sa iyong host name (FQDN) o IP address:

Tandaan 1: Ang SoftEther ay mayroon ding built-in na function na Dynamic DNS, na maaaring magtalaga ng isang natatanging at permanenteng hostname para sa iyong server. Maaari mong gamitin ang hostname na itinalaga ng function na ito para sa paglikha ng isang SSL Certificate at pagkonekta sa iyong server.

Tandaan 2: Kung mayroon ka nang sertipiko ng SSL o lumikha ka ng isa gamit ang openssl, maidaragdag ito sa server gamit ang command ServerCertSet.

Ngayon na nilikha namin ang sertipiko, kailangan naming i-download ang sertipiko sa aming mga kliyente at idagdag ang mga ito bilang pinagkakatiwalaan. Gamit ang utos sa ibaba, i-save namin ang sertipiko ng server sa isang file na pinangalanang cert.cer:

Ngayon ay maaari mong i-download ang certificate sa iyong kliyente gamit ang FileZilla o anumang iba pang SFTP Client.

WinScp.exe

Upang mapagkatiwalaan ang sertipiko sa Windows, kailangan mong i-install ito sa tindahan ng Awtorisadong Mga Awtorisadong Awtoridad sa Root. Narito ang isang artikulo na nagpapaliwanag kung paano (basahin ang Upang mag-install ng bahagi ng certificate chain):

Pag-install ng isang Certificate Chain

Ngayon na aming nilikha at nakarehistro ang isang SSL Certificate para sa aming server, maaari naming paganahin ang SSTP function sa command na ito:

at para ma enable OpenVPN:

Tandaan: Ang default na port ng OpenVPN ay 1194, ngunit maaari mo itong baguhin sa anumang port na gusto mo sa pamamagitan ng pagbabago ng / PORTS: 1194 bahagi ng command sa itaas sa iyong nais na port o port (oo sinusuportahan ito ng maraming port).

Pagkatapos mong paganahin ang OpenVPN, maaari kang mag-download ng sample na configuration file para sa OpenVPN client. Narito lumikha kami ng isang sample na file ng pagsasaayos ng OpenVPN at i-save ito sa myopenvpnconfig.zip:

Pagkatapos ay maaari mong i-download ito gamit ang anumang SFTP client tulad ng FileZilla at ilapat ito sa iyong mga kliyenteng OpenVPN.

Nagbibigay din ang SoftEther ng dedikadong software ng VPN Client para sa parehong Windows at Linux. Sinusuportahan nito ang isang SoftEther tiyak na protocol na tinatawag na Ethernet sa paglipas ng HTTPS o SSL-VPN na napakalakas. Gumagamit ito ng HTTPS protocol at port 443 upang makapagtatag ng isang tunnel ng VPN, at dahil ang port na ito ay kilalang, halos lahat ng mga firewalls, ang mga proxy server at NATs ay maaaring makapasa sa packet. Upang magamit ang protocol ng SSL-VPN, dapat mong i-download at i-install ang SoftEther VPN Client, na maaaring makuha mula sa kanilang website.

Step 11: Connecting to SoftEther VPN Server (Client Configuration)

Dahil ang SoftEther ay isang multi-protocol VPN server, maraming mga paraan upang kumonekta dito bilang isang kliyente. Maaari kang pumili ng anumang protocol upang magtatag ng secure na koneksyon sa iyong server, kabilang ang L2TP, SSTP, OpenVPN at eksklusibo sa SoftEther protocol na pinangalanang SSL-VPN.

Depende sa sistema ng operating ng client at mga kumpigurasyon, maaari mong gamitin ang alinman sa mga nabanggit na mga protocol. Gayunpaman, mas gusto kong gumamit ng SSL-VPN dahil ito ay parehong ligtas at mabilis, at tulad ng nabanggit bago dahil gumagamit ito ng isang karaniwang at kilalang port (443 o https-port), maaari itong maipasok ang karamihan sa mga firewalls.

Dito ginagamit namin ang SoftEther sariling VPN client software upang kumonekta sa aming server:

Una i-download ang SoftEther VPN Client para sa Linux mula sa website ng SoftEther. Maaari naming i-download ito gamit ang isang lynx browser. Ipasok ang command na ito upang buksan ang pahina ng pag-download ng SoftEther:

Pagkatapos ay tulad ng ginawa mo kapag nagda-download ng software ng Server, piliin ang pinakabagong bersyon (Dito ginagamit namin ang v2.00-9387-rtm-2013.09.16). Ngayon piliin ang Linux at sa susunod na pahina piliin ang SoftEther VPN Client. Ngayon depende sa hardware architecture ng iyong system, pumili ng isang pakete (Ang 32bit - Intel x86 at 64bit - Intel x64 o AMD64 gumagana para sa DigitalOcean 32bit o 64bit droplets). Sa wakas i-download ang tar file mula sa susunod na pahina sa pamamagitan ng pagpindot sa "D" key sa link, at piliin ang I-save sa disk kapag tinanong ng Lynx. Pagkatapos na mai-save ang file, pindutin ang "Q" upang umalis sa Lynx.

I-extract ang tar file na na-download mo gamit ang command na ito:

Tandaan: Baguhin ang softether-vpnclient-v2.00-9387-rtm-2013.09.16-linux-x86-32bit.tar.gz sa iyong na-download na pangalan ng file.

Ngayon tulad ng ginawa namin sa server, kailangan naming sumulat ng libro at gumawa ng vpnclient isang executable file sa pamamagitan ng pagpapatakbo ng mga utos na ito (tiyaking mayroon kang mga tool sa pag-unlad na binanggit sa Hakbang 4 na naka-install sa client):

Ipasok 1 tatlong beses kapag hiniling na basahin at tanggapin ang Kasunduan sa Lisensya, at pagkatapos ay ilipat ang mga file sa ibang direktoryo at palitan ang mga pahintulot:

Pagkatapos ay simulan ang serbisyo ng client ng VPN gamit ang command na ito:

Upang i-configure ang aming client, gagamitin namin ang vpncmd. Habang nasa vpnclient na direktoryo ipasok ang utos na ito upang patakbuhin ang tool na vpncmd:

Pumili ng 2 upang pumasok sa Pamamahala ng mode ng Client ng VPN, at pagkatapos ay pindutin ang enter upang kumonekta at pamahalaan ang lokal na client ng VPN na na-install mo lamang.

Ang SoftEther ay gumagamit ng mga Virtual Adapter upang magtatag ng isang koneksyon sa aming server ng VPN, gamit ang command na ito lumikha ng isang Virtual Adapter na may pangalang myadapter:

Ngayon gamit ang command na ito, lumikha ng isang bagong koneksyon sa VPN na pinangalanang myconnection:

Pagkatapos ay ipasok ang iyong SoftEther VPN server ng IP at Port number. Ang port number ay maaaring maging anumang port na itinakda mo bilang pakikinig sa iyong server. Bilang default, ang SoftEther ay nakikinig sa mga apat na port na ito: 443, 992, 1194, 5555. Narito bilang halimbawa kung saan ginagamit namin ang port 443:

Tandaan: Sa halip ng isang IP Address, maaari mo ring ipasok sa iyo ang ganap na kwalipikadong domain name (FQDN) ng server.

Ngayon ipasok ang pangalan ng Virtual Hub na sinusubukan mong kumonekta sa iyong server. Sa aming kaso ito ay pinangalanang VPN:

ang VPN ay example pwedi niyong palitan

at tandaan ang ini input niyo

Pagkatapos ay ipasok ang username ng isang user na nilikha mo sa iyong server. Gumawa kami ng isang gumagamit na tinatawag na test:

At sa wakas ay ipasok ang pangalan ng Virtual Hub na nilikha mo lang:

Kapag hiniling, ipasok ang pamantayan bilang paraan ng pagpapatunay ng password:

Sa wakas maaari naming ikonekta ang aming koneksyon - gamitin ang command na ito upang gawin iyon:

Maaari mong makita ang katayuan ng koneksyon gamit ang command na ito

Tandaan: Upang gawing mas ligtas ang iyong koneksyon sa server at maiwasan ang pag-atake ng mga tao sa gitna, pinakamahusay na gumamit ng isang sertipiko ng SSL upang matukoy ang iyong server. Madali itong magagawa gamit ang SoftEther. Upang gawin iyon, dapat mong i-download muna ang cert file sa iyong kliyente tulad ng ipinaliwanag sa Hakbang 10 at pagkatapos ay gamitin ang CertAdd idagdag ito sa pinagkakatiwalaang mga sertipiko ng iyong kliyente. Pagkatapos, gamit ang command na

Finishing Up

Sa artikulong ito, nagpunta kami sa pamamagitan ng proseso ng pagse-set up ng isang SoftEther VPN Server gamit ang vpncmd na isang command line administration utility na ibinigay ng SoftEther. Ang lahat ng mga bagay na ginawa dito ay maaari ding gawin gamit ang SoftEther Server Manager para sa Windows, at mas madali itong mag-setup ng isang SoftEther VPN Server gamit ang tool na iyon. Kaya inirerekomenda ko sa iyo na gamitin ito kung mayroon kang isang makina ng Windows.

Ayan yun. Matagumpay naming na-install at naisaayos ang isang multi-protocol VPN server gamit ang SoftEther. Ngayon ay makakonekta ang mga kliyente sa aming server gamit ang L2TP, IPSec, SSTP, OpenVPN, atbp.

KUng sakaling magkamali kayo- huwag e rebuild ang vps

Balikan niyo lang Steps na kung saan kayo nagkamali.

Ito na guys

silencer69

Phc-BnjPtng

nakakapagod

mwahahhahah

======================

This Portion is for Bashers Only

Dapat isipin mo muna kung may nagawa ka ba dito sa PHC... i think nag hihintay ka lang ng finish product dito..

nakikinabang ka lang dito... pero ikaw ,..wala kang pakinabang dito...

Messages:

yaps google translate nga ito.. para maintindihan natin lahat

hindi ito pasikat kundi para lang ito sa mga nangangailangan

kung..utak butiki ka,,, at hindi mo ito nakuha o hindi nagamit dahil wala kang VPS

mabuti pay..buksan mo nalang iyong bunganga para sa mga finish product dito

to much eat will kill you!

kung hindi mo ito kailangan.. you better shut up your mouth

Puro ka lang sat sat// e kahit kunting research o na e share ,,e wala..!

Cebuano Translate:

>>>dugay naka sa sapa

>>>bakbak gihapon ka

all credits to D.O

Requirement:

- VPS -Virtual Private Server (gumamit ng debian sa tutoryal na ito)

- Windws Putty (for Windows)

- JuiceSSH.apk (for android)

- WinSCP.exe for STFP files

Credits : sa mga nauna at gwapong nag post tulad ko.

Ano ang SoftEther?

-Ang SoftEther VPN ay isa sa pinaka-makapangyarihang at madaling gamitin na multi-protocol VPN software sa mundo, na ginawa ng mga magagandang tao sa University of Tsukuba, Japan. Ito ay tumatakbo sa Windows, Linux, Mac, FreeBSD at Solaris at libre at open-source. Maaari mong gamitin ang SoftEther para sa anumang personal o komersyal na paggamit nang walang bayad.

Step 1: Create a Virtual Server

Step 2: Update your Server Software

Code:

apt-get update && apt-get upgradeYou do not have permission to view the full content of this post. Log in or register now.

Here's how to do it using lynx:

Code:

apt-get install lynx -yNow using the command below browse the SoftEther download webpage:

Code:

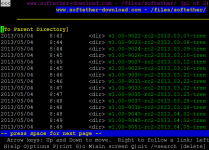

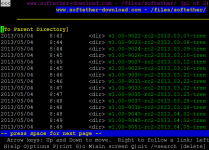

lynx http://www.softether-download.com/files/softether/

Note: Kadalasan dito kayo magkakamali

Ang pahinang ito ay naglalaman ng lahat ng mga bersyon ng SoftEther na magagamit. Piliin kung aling bersyon ang gusto mo (sa tutorial na ito ginagamit namin ang v2.00-9387-rtm-2013.09.16) at pagkatapos ay pindutin ang Enter upang pumunta sa link. Ngayon piliin ang Linux at sa susunod na pahina pumili ng SoftEther VPN Server. Depende sa iyong arkitektura ng hardware ng server, pumili ng isang pakete; ang 32bit - Intel x86 at 64bit - Intel x64 o AMD64 gumagana para sa DigitalOcean 32bit o 64bit droplets. Sa wakas i-download ang tar file mula sa susunod na pahina sa pamamagitan ng pagpindot sa "D" key sa link, at piliin ang "I-save sa disk" kapag tinanong ng Lynx. Pagkatapos na mai-save ang file, maaari naming pindutin ang "Q" upang umalis sa Lynx at magpatuloy sa pag-install.

Step 4: Install and Configure SoftEther

Ngayon ay kailangan nating kunin ang pakete na natanggap namin mula sa pahina ng pag-download ng SoftEther at itala ito. Ang pakete na ginamit sa tutorial na ito ay pinangalanan na softether-vpnserver-v2.00-9387-rtm-2013.09.16-linux-x86-32bit.tar.gz upang kunin namin ito gamit ang utos sa ibaba:

Code:

tar xzvf softether-vpnserver-v2.00-9387-rtm-2013.09.16-linux-x86-32bit.tar.gzPagkatapos na i-extract ito, isang direktoryo na pinangalanang vpnserver ay malilikha sa folder ng nagtatrabaho. Upang makapagtipon ng SoftEther, dapat na mai-install ang mga sumusunod na tool at pakete sa iyong server:

gumawa, gccbinutils (gcc), libc (glibc), zlib, openssl, readline, at ncurses

Tiyaking naka-install ang mga ito. Maaari mong i-install ang lahat ng mga pakete na kinakailangan upang bumuo ng SoftEther gamit ang command sa ibaba:

Code:

apt-get install build-essential -yNgayon na mayroon kaming lahat ng kinakailangang mga pakete na naka-install, maaari naming itala SoftEther gamit ang sumusunod na command:

Una "cd" sa direktoryo ng vpnserver:

Code:

cd vpnserverAt ngayon e run "make" upang ipunin ang SoftEther sa isang maipapatupad na file:

Code:

make

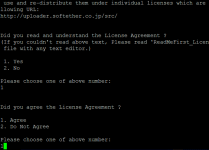

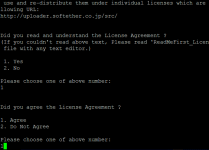

Hinihiling ka ng SoftEther na basahin at sumang-ayon sa Kasunduan sa Lisensya nito. Piliin ang 1 upang basahin ang kasunduan, muli upang kumpirmahin ang nabasa, at sa wakas ay sumang-ayon sa Kasunduan sa Lisensya.

Ang SoftEther ay pinagsama na ngayon at ginawa sa mga executable file (vpnserver at vpncmd). Kung nabigo ang proseso, suriin kung mayroon kang naka-install na mga pakete na kinakailangan.

Ngayon na ang SoftEther ay pinagsama-sama maaari naming ilipat ang vpnserver direktoryo sa ibang lugar, dito ilipat namin ito sa usr / lokal:

note: huwag mong e copy paste ng diritso : isa isahin mo ang mga code.

Code:

cd ..

mv vpnserver /usr/local

cd /usr/local/vpnserver/At pagkatapos ay baguhin ang mga pahintulot ng mga file upang maprotektahan ang mga ito:

Code:

chmod 600 *

chmod 700 vpnserver

chmod 700 vpncmdKung gusto mo ang SoftEther upang magsimula bilang isang serbisyo sa startup lumikha ng isang file na may pangalang vpnserver sa /etc/init.d na direktoryo at baguhin ito sa mga sumusunod:

Gagawa ka at e open ang file gamit ang vi or nano:

Code:

vi /etc/init.d/vpnserverAt idikit ang sumusunod sa file:

Code:

#!/bin/sh

# chkconfig: 2345 99 01

# description: SoftEther VPN Server

DAEMON=/usr/local/vpnserver/vpnserver

LOCK=/var/lock/subsys/vpnserver

test -x $DAEMON || exit 0

case "$1" in

start)

$DAEMON start

touch $LOCK

;;

stop)

$DAEMON stop

rm $LOCK

;;

restart)

$DAEMON stop

sleep 3

$DAEMON start

;;

*)

echo "Usage: $0 {start|stop|restart}"

exit 1

esac

exit 0Panghuli i-save at isara ang file sa pamamagitan ng pagpindot sa esc at pag-type: wq upang isara ang puwersa.

Kailangan naming gumawa ng direktoryo sa / var / lock / subsys kung wala ang isa:

Code:

mkdir /var/lock/subsysNgayon baguhin ang pahintulot para sa startup script at simulan ang vpnserver gamit ang command sa ibaba:

Code:

chmod 755 /etc/init.d/vpnserver && /etc/init.d/vpnserver startGamitin ang command sa ibaba upang patakbuhin ito sa startup:

Code:

update-rc.d vpnserver defaultsAng SoftEther VPN Server ay na-install na ngayon at isinaayos upang tumakbo sa startup. Sa wakas, kailangan nating suriin kung gumagana ang VPN server:

Code:

cd /usr/local/vpnserver

./vpncmdNgayon pindutin ang 3 upang piliin ang Paggamit ng Mga Tool ng VPN at i-type ang:

Code:

checkKung pumasa ang lahat ng mga tsek, ang iyong server ay handa na maging isang SoftEther VPN server at maaari kang magpatuloy sa susunod na hakbang. I-type ang "exit" upang lumabas sa Mga Tool ng VPN.

Mayroong dalawang mga paraan upang i-configure ang SoftEther VPN server: maaari mong gamitin ang manager ng server na nakabatay sa Windows upang pamahalaan at i-configure ang anumang bilang ng mga SoftEther VPN server mula sa malayo; o gamitin ang built-in na vpncmd tool upang i-configure ang iyong mga server.

Maaari mong i-download ang SoftEther Server Manager para sa Windows gamit ang kanilang website at gawin ang pagsasaayos gamit ang GUI na nagbibigay ito, na isang mas mainam na paraan kung ikaw ay gumagamit ng Windows.

Dito ginagamit namin ang vpncmd upang i-configure ang aming VPN server.

Step 5: Change Admin Password

Ngayon na mayroon kang SoftEther VPN server na naka-install, kailangan mong magtalaga ng isang administrator password upang magamit sa SoftEther. Magagawa mo ito gamit ang vpncmd na tool ng pamamahala ng command line na SoftEther:

Code:

./vpncmdPindutin ang 1 upang piliin ang "Pamamahala ng VPN Server o VPN Bridge", pagkatapos ay pindutin ang Enter nang walang anumang pag-type upang kumonekta sa localhost server, at muling pindutin ang Enter nang walang inputting anumang bagay upang kumonekta sa server sa pamamagitan ng admin mode na mode.

Pagkatapos ay gamitin ang utos sa ibaba upang baguhin ang admin password:

Code:

ServerPasswordSetStep 6: Create A Virtual Hub

o gumamit ng SoftEther dapat munang lumikha kami ng isang Virtual Hub. Dito bilang isang halimbawa lumikha kami ng hub na pinangalanang VPN, upang magawa na ipasok ang utos sa ibaba sa tool na vpncmd:

Code:

HubCreate VPNSusunod ay hihilingin sa iyo na magpasok ng isang administrator password para sa hub. Gagamitin ang password na ito sa tuwing hindi ka naka-log in bilang mode ng admin ng server, at nais mong pamahalaan ang partikular na hub na iyon.

Ngayon piliin ang Virtual Hub na nilikha mo gamit ang command na ito:

Code:

Hub VPNStep 7: Enable SecureNAT

Mayroong dalawang paraan ng pagkonekta sa iyong mga hubs sa network ng server: gamit ang isang koneksyon sa Lokal na Bridge o paggamit ng function na SecureNAT.

Maaari mong gamitin ang bawat isa nang hiwalay, ngunit ang paggamit ng dalawang magkasama ay magiging sanhi ng mga problema.

Narito ginagamit namin ang SecureNAT, na napakadaling i-setup at gumagana nang maayos sa karamihan ng mga sitwasyon. Maaari mo ring gamitin ang Local Bridge, ngunit kailangan mong i-install at i-configure din ang isang DHCP Server.

Ang SecureNAT ay isang kumbinasyon ng function ng Virtual Nat at DHCP Server. Maaari mong paganahin ang SecureNAT gamit ang utos sa ibaba:

Code:

SecureNatEnableStep 8: Create and Manage Users

Ngayon mayroon kaming lumikha ng mga gumagamit para sa aming Virtual Hub upang magamit ang VPN. Maaari kaming lumikha ng mga gumagamit para sa aming Virtual Hub gamit ang command UserCreate at tingnan ang listahan ng mga kasalukuyang gumagamit ng UserList. Maaaring idagdag ang mga user sa mga grupo at maaaring magkaroon ng iba't ibang uri ng mga mode ng pagpapatunay (kabilang ang: Password, Certificate, RADIUS, NTLM, atbp.).

Sa pamamagitan ng paggamit ng command UserCreate lumikha kami ng isang user na may pangalang "test":

test - example .. pwedi niyong palitan

Code:

UserCreate testAng default na uri ng pagpapatunay ay Password ngunit maaari naming baguhin ito sa ibang uri gamit ang mga utos sa ibaba:

UserNTLMSet for NT Domain Authentication

UserPasswordSet for Password Authentication

UserAnonymousSet for Anonymous Authentication

UserRadiusSet for RADIUS Authentication

UserCertSet for Individual Certificate Authentication

UserSignedSet for Signed Certificate Authentication

In this tutorial we use Password as the user authentication mode for our test user, so using this command set a password for user test:

Code:

UserPasswordSet testStep 9: Setup L2TP/IPSec

Upang paganahin ang server ng L2TP / IPsec VPN maaari mong gamitin ang utos sa ibaba:

Code:

IPsecEnableMatapos ipasok ang command na ito, hihilingin sa iyo na i-configure ang mga function ng L2TP server:

Paganahin ang L2TP sa paglipas ng IPsec Server Function: Piliin ang oo upang paganahin ang L2TP VPN sa IPSec gamit ang pre-shared key encryption. Ngayon ay maaari kang gumawa ng mga koneksyon ng VPN sa server na ito gamit ang mga aparatong iPhone, Android, Windows, at Mac OS X.

Paganahin ang Raw L2TP Server Function: Ito ay magbibigay-daan sa L2TP VPN para sa mga kliyente na walang IPSec encryption.

Paganahin ang EtherIP / L2TPv3 sa paglipas ng IPsec Server Function: Ang mga router na katugma sa EtherIP / L2TPv3 sa IPsec ay maaaring kumonekta sa server na ito sa pamamagitan ng pagpapagana sa function na ito.

Pre Shared Key para sa IPsec: Magpasok ng pre-shared key upang gamitin sa L2TP VPN.

Default na Virtual HUB sa isang kaso ng pag-omit sa HUB sa Username: Dapat tukuyin ng mga user ang Virtual Hub na sinisikap nilang kumonekta sa pamamagitan ng paggamit ng Username @ TargetHubName bilang kanilang username kapag kumokonekta. Tinutukoy ng pagpipiliang ito kung aling Virtual Hub ang gagamitin kung ang gumagamit ay hindi nagbibigay ng naturang impormasyon. Sa aming kaso ipasok ang VPN.

Step 10: Setup SSTP/OpenVPN

Maaaring i-clone ng SoftEther ang mga pag-andar ng Microsoft SSTP VPN Server at OpenVPN Server. Ngunit bago namin paganahin ang mga ito kailangan naming bumuo ng isang self-sign sertipiko ng SSL para sa aming server. Maaari mong gamitin ang openssl o sariling command ng SoftEther upang makabuo ng isang sertipiko ng SSL.

Narito ginagamit namin ang SoftEther's ServerCertRegenerate na utos upang bumuo at magrehistro ng self-sign na SSL certificate para sa aming server. Ang argumento na ipinasa sa command ay CN (Common Name), at dapat itakda sa iyong host name (FQDN) o IP address:

Code:

ServerCertRegenerate [CN]Tandaan 1: Ang SoftEther ay mayroon ding built-in na function na Dynamic DNS, na maaaring magtalaga ng isang natatanging at permanenteng hostname para sa iyong server. Maaari mong gamitin ang hostname na itinalaga ng function na ito para sa paglikha ng isang SSL Certificate at pagkonekta sa iyong server.

Tandaan 2: Kung mayroon ka nang sertipiko ng SSL o lumikha ka ng isa gamit ang openssl, maidaragdag ito sa server gamit ang command ServerCertSet.

Ngayon na nilikha namin ang sertipiko, kailangan naming i-download ang sertipiko sa aming mga kliyente at idagdag ang mga ito bilang pinagkakatiwalaan. Gamit ang utos sa ibaba, i-save namin ang sertipiko ng server sa isang file na pinangalanang cert.cer:

Code:

ServerCertGet ~/cert.cerNgayon ay maaari mong i-download ang certificate sa iyong kliyente gamit ang FileZilla o anumang iba pang SFTP Client.

WinScp.exe

Upang mapagkatiwalaan ang sertipiko sa Windows, kailangan mong i-install ito sa tindahan ng Awtorisadong Mga Awtorisadong Awtoridad sa Root. Narito ang isang artikulo na nagpapaliwanag kung paano (basahin ang Upang mag-install ng bahagi ng certificate chain):

Pag-install ng isang Certificate Chain

Ngayon na aming nilikha at nakarehistro ang isang SSL Certificate para sa aming server, maaari naming paganahin ang SSTP function sa command na ito:

Code:

SstpEnable yesat para ma enable OpenVPN:

Code:

OpenVpnEnable yes /PORTS:1194Tandaan: Ang default na port ng OpenVPN ay 1194, ngunit maaari mo itong baguhin sa anumang port na gusto mo sa pamamagitan ng pagbabago ng / PORTS: 1194 bahagi ng command sa itaas sa iyong nais na port o port (oo sinusuportahan ito ng maraming port).

Pagkatapos mong paganahin ang OpenVPN, maaari kang mag-download ng sample na configuration file para sa OpenVPN client. Narito lumikha kami ng isang sample na file ng pagsasaayos ng OpenVPN at i-save ito sa myopenvpnconfig.zip:

Code:

OpenVpnMakeConfig ~/my_openvpn_config.zipPagkatapos ay maaari mong i-download ito gamit ang anumang SFTP client tulad ng FileZilla at ilapat ito sa iyong mga kliyenteng OpenVPN.

Nagbibigay din ang SoftEther ng dedikadong software ng VPN Client para sa parehong Windows at Linux. Sinusuportahan nito ang isang SoftEther tiyak na protocol na tinatawag na Ethernet sa paglipas ng HTTPS o SSL-VPN na napakalakas. Gumagamit ito ng HTTPS protocol at port 443 upang makapagtatag ng isang tunnel ng VPN, at dahil ang port na ito ay kilalang, halos lahat ng mga firewalls, ang mga proxy server at NATs ay maaaring makapasa sa packet. Upang magamit ang protocol ng SSL-VPN, dapat mong i-download at i-install ang SoftEther VPN Client, na maaaring makuha mula sa kanilang website.

Step 11: Connecting to SoftEther VPN Server (Client Configuration)

Dahil ang SoftEther ay isang multi-protocol VPN server, maraming mga paraan upang kumonekta dito bilang isang kliyente. Maaari kang pumili ng anumang protocol upang magtatag ng secure na koneksyon sa iyong server, kabilang ang L2TP, SSTP, OpenVPN at eksklusibo sa SoftEther protocol na pinangalanang SSL-VPN.

Depende sa sistema ng operating ng client at mga kumpigurasyon, maaari mong gamitin ang alinman sa mga nabanggit na mga protocol. Gayunpaman, mas gusto kong gumamit ng SSL-VPN dahil ito ay parehong ligtas at mabilis, at tulad ng nabanggit bago dahil gumagamit ito ng isang karaniwang at kilalang port (443 o https-port), maaari itong maipasok ang karamihan sa mga firewalls.

Dito ginagamit namin ang SoftEther sariling VPN client software upang kumonekta sa aming server:

Una i-download ang SoftEther VPN Client para sa Linux mula sa website ng SoftEther. Maaari naming i-download ito gamit ang isang lynx browser. Ipasok ang command na ito upang buksan ang pahina ng pag-download ng SoftEther:

Code:

lynx http://www.softether-download.com/files/softether/Pagkatapos ay tulad ng ginawa mo kapag nagda-download ng software ng Server, piliin ang pinakabagong bersyon (Dito ginagamit namin ang v2.00-9387-rtm-2013.09.16). Ngayon piliin ang Linux at sa susunod na pahina piliin ang SoftEther VPN Client. Ngayon depende sa hardware architecture ng iyong system, pumili ng isang pakete (Ang 32bit - Intel x86 at 64bit - Intel x64 o AMD64 gumagana para sa DigitalOcean 32bit o 64bit droplets). Sa wakas i-download ang tar file mula sa susunod na pahina sa pamamagitan ng pagpindot sa "D" key sa link, at piliin ang I-save sa disk kapag tinanong ng Lynx. Pagkatapos na mai-save ang file, pindutin ang "Q" upang umalis sa Lynx.

I-extract ang tar file na na-download mo gamit ang command na ito:

Code:

ar xzvf softether-vpnclient-v2.00-9387-rtm-2013.09.16-linux-x86-32bit.tar.gzTandaan: Baguhin ang softether-vpnclient-v2.00-9387-rtm-2013.09.16-linux-x86-32bit.tar.gz sa iyong na-download na pangalan ng file.

Ngayon tulad ng ginawa namin sa server, kailangan naming sumulat ng libro at gumawa ng vpnclient isang executable file sa pamamagitan ng pagpapatakbo ng mga utos na ito (tiyaking mayroon kang mga tool sa pag-unlad na binanggit sa Hakbang 4 na naka-install sa client):

Code:

cd vpnclient

makeIpasok 1 tatlong beses kapag hiniling na basahin at tanggapin ang Kasunduan sa Lisensya, at pagkatapos ay ilipat ang mga file sa ibang direktoryo at palitan ang mga pahintulot:

Code:

cd ..

mv vpnclient /usr/local

cd /usr/local/vpnclient/

chmod 600 *

chmod 700 vpnclient

chmod 700 vpncmdPagkatapos ay simulan ang serbisyo ng client ng VPN gamit ang command na ito:

Code:

./vpnclient startUpang i-configure ang aming client, gagamitin namin ang vpncmd. Habang nasa vpnclient na direktoryo ipasok ang utos na ito upang patakbuhin ang tool na vpncmd:

Code:

./vpncmdPumili ng 2 upang pumasok sa Pamamahala ng mode ng Client ng VPN, at pagkatapos ay pindutin ang enter upang kumonekta at pamahalaan ang lokal na client ng VPN na na-install mo lamang.

Ang SoftEther ay gumagamit ng mga Virtual Adapter upang magtatag ng isang koneksyon sa aming server ng VPN, gamit ang command na ito lumikha ng isang Virtual Adapter na may pangalang myadapter:

Code:

NicCreate myadapterNgayon gamit ang command na ito, lumikha ng isang bagong koneksyon sa VPN na pinangalanang myconnection:

Code:

AccountCreate myconnectionPagkatapos ay ipasok ang iyong SoftEther VPN server ng IP at Port number. Ang port number ay maaaring maging anumang port na itinakda mo bilang pakikinig sa iyong server. Bilang default, ang SoftEther ay nakikinig sa mga apat na port na ito: 443, 992, 1194, 5555. Narito bilang halimbawa kung saan ginagamit namin ang port 443:

Code:

Destination VPN Server Host Name and Port Number: [VPN Server IP Address]:443Tandaan: Sa halip ng isang IP Address, maaari mo ring ipasok sa iyo ang ganap na kwalipikadong domain name (FQDN) ng server.

Ngayon ipasok ang pangalan ng Virtual Hub na sinusubukan mong kumonekta sa iyong server. Sa aming kaso ito ay pinangalanang VPN:

ang VPN ay example pwedi niyong palitan

at tandaan ang ini input niyo

Code:

Destination Virtual Hub Name: VPNPagkatapos ay ipasok ang username ng isang user na nilikha mo sa iyong server. Gumawa kami ng isang gumagamit na tinatawag na test:

Code:

Connecting User Name: testAt sa wakas ay ipasok ang pangalan ng Virtual Hub na nilikha mo lang:

Code:

Used Virtual Network Adapter Name: myadapter

Code:

AccountPasswordSet myconnectionKapag hiniling, ipasok ang pamantayan bilang paraan ng pagpapatunay ng password:

Code:

Specify standard or radius: standardSa wakas maaari naming ikonekta ang aming koneksyon - gamitin ang command na ito upang gawin iyon:

Code:

AccountConnect myconnectionMaaari mong makita ang katayuan ng koneksyon gamit ang command na ito

Code:

AccountStatusGet myconnectionTandaan: Upang gawing mas ligtas ang iyong koneksyon sa server at maiwasan ang pag-atake ng mga tao sa gitna, pinakamahusay na gumamit ng isang sertipiko ng SSL upang matukoy ang iyong server. Madali itong magagawa gamit ang SoftEther. Upang gawin iyon, dapat mong i-download muna ang cert file sa iyong kliyente tulad ng ipinaliwanag sa Hakbang 10 at pagkatapos ay gamitin ang CertAdd idagdag ito sa pinagkakatiwalaang mga sertipiko ng iyong kliyente. Pagkatapos, gamit ang command na

Finishing Up

Sa artikulong ito, nagpunta kami sa pamamagitan ng proseso ng pagse-set up ng isang SoftEther VPN Server gamit ang vpncmd na isang command line administration utility na ibinigay ng SoftEther. Ang lahat ng mga bagay na ginawa dito ay maaari ding gawin gamit ang SoftEther Server Manager para sa Windows, at mas madali itong mag-setup ng isang SoftEther VPN Server gamit ang tool na iyon. Kaya inirerekomenda ko sa iyo na gamitin ito kung mayroon kang isang makina ng Windows.

Ayan yun. Matagumpay naming na-install at naisaayos ang isang multi-protocol VPN server gamit ang SoftEther. Ngayon ay makakonekta ang mga kliyente sa aming server gamit ang L2TP, IPSec, SSTP, OpenVPN, atbp.

KUng sakaling magkamali kayo- huwag e rebuild ang vps

Balikan niyo lang Steps na kung saan kayo nagkamali.

Ito na guys

silencer69

Phc-BnjPtng

nakakapagod

mwahahhahah

======================

This Portion is for Bashers Only

Dapat isipin mo muna kung may nagawa ka ba dito sa PHC... i think nag hihintay ka lang ng finish product dito..

nakikinabang ka lang dito... pero ikaw ,..wala kang pakinabang dito...

Messages:

yaps google translate nga ito.. para maintindihan natin lahat

hindi ito pasikat kundi para lang ito sa mga nangangailangan

kung..utak butiki ka,,, at hindi mo ito nakuha o hindi nagamit dahil wala kang VPS

mabuti pay..buksan mo nalang iyong bunganga para sa mga finish product dito

to much eat will kill you!

kung hindi mo ito kailangan.. you better shut up your mouth

Puro ka lang sat sat// e kahit kunting research o na e share ,,e wala..!

Cebuano Translate:

>>>dugay naka sa sapa

>>>bakbak gihapon ka

all credits to D.O

Attachments

-

You do not have permission to view the full content of this post. Log in or register now.

Last edited: